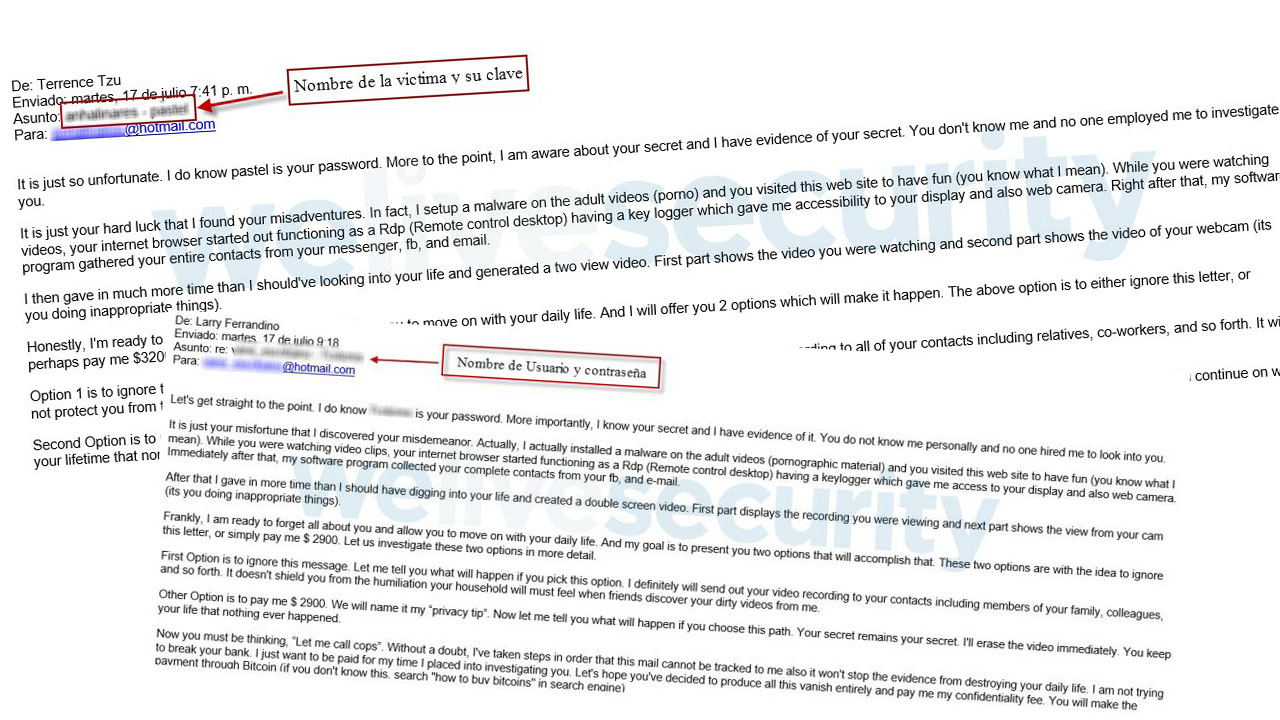

Los métodos de extorsión tradicionales encontraron un aliado en las fugas de datos en internet. Una creciente cantidad de personas en América Latina reportó que recibieron un correo electrónico con su contraseña en el asunto. Sí, está ocurriendo y el caso puede convertirse en una pesadilla.

¿Hay que alarmarse? Sí y no. Los afectados por esta extorsión reciben un correo en donde se les explica que el atacante instaló una herramienta para monitorear la actividad de los usuarios de sitios de videos para adultos.

“Resulta que visitaste este sitio web para divertirte (ya sabes a qué me refiero). Mientras mirabas los videos, tu navegador de internet comenzó a registrar la actividad de teclas que me dio acceso a su pantalla y también a tu cámara web. Inmediatamente después, mi programa recopiló todos los contactos de tu Facebook y correo electrónico”, asegura el correo.

El siguiente paso, aseguran los atacantes, fue crear un video en donde se muestra qué página pornográfica estaba mirando el usuario mientras la cámara registraba su actividad frente a la computadora.

El atacante reclama un pago en bitcoins para no enviar el supuesto video grabado con la webcam del usuario a todos los contactos, “incluidos los miembros de su familia y colegas”. Si se decide ignorar el correo, nada “te protegerá de la humillación que sentirán en tu hogar cuando descubran tus videos”.

Ante esta situación, la compañía de seguridad informática ESET, que investigó diversos casos, asegura que muchos usuarios procedieron a pagar y así terminar con la llamada sextorsión.

Origen de los datos

Si bien muchas de las contraseñas que llegaban en el asunto eran antiguas, eso no evitaba el riesgo de la existencia de un video.

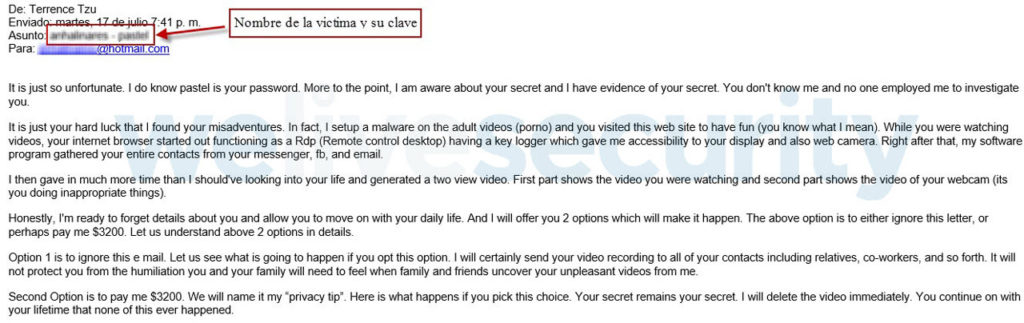

La investigación de ESET descubrió que los usuarios que reciben los correos tienen algo en común: las contraseñas incluidas en el asunto habían sido parte de alguna filtración de datos.

¿Cómo? Servicios como Adobe, LinkedIn y Yahoo!, por solo mencionar algunos, sufrieron ataques y dejaron expuestos los correos electrónicos que los usuarios emplearon al registrarse.

Como muchas veces se suele utilizar la misma contraseña para el mail y otros servicios, una buena parte de los correos con el intento de extorsión acertaban el password, dando la sensación de que los atacantes realmente conocían a la perfección los hábitos digitales de su víctima.

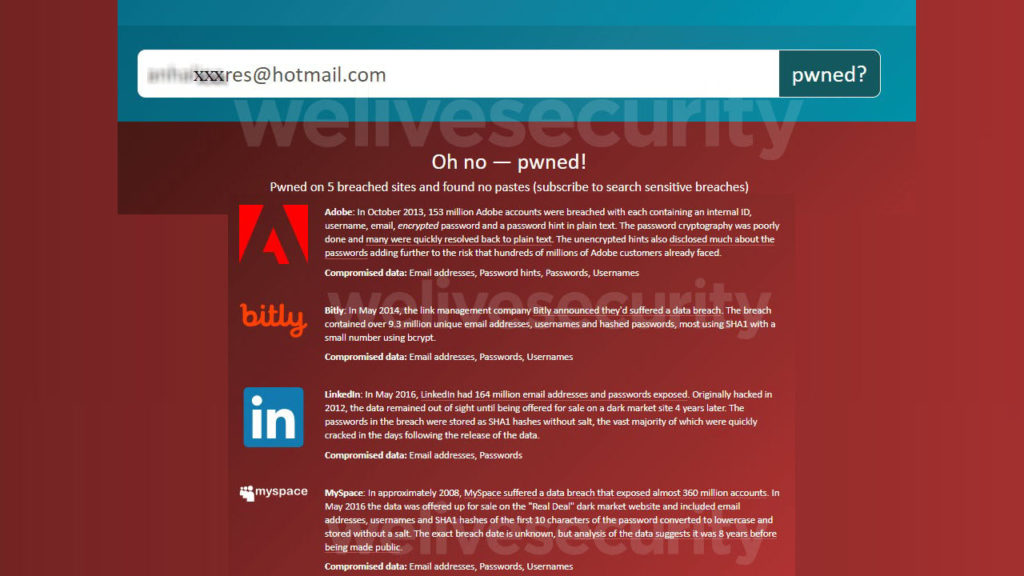

Una visita el sitio Have I Been Pwned permite comprobar si su dirección de correo electrónico formó parte de alguna de las filtraciones. De hecho, eso fue lo que hizo ESET al analizar el caso.

Al colocar las direcciones de correo personales, el sitio informa si fue parte de alguna filtración. En un caso positivo, puntualiza el hecho en particular. Es decir, si fue durante un ataque a LinkedIn u otro servicio web.

¿Hay que tener miedo?

Queda claro que los creadores de este tipo de ataques analizaron las bases de datos filtradas en la web, desarrollando una campaña de ingeniería social con un alto grado de aciertos.

ESET descubrió que muchos de los usuarios pagaron al atacante tras recibir el correo electrónico con su contraseña en el asunto.

“La realidad es que se trata de una campaña de ingeniería social. Es decir que no existía ningún video, ningún malware y lo único que había por parte del atacante era una contraseña que había obtenido de alguna de las múltiples fugas de información que dejan a millones de usuarios a nivel mundial expuestos diversos tipos de ataques”, puntualizó ESET.

Hay dos prácticas que permiten mantenerse a salvo de este tipo de ataques: no usar la misma contraseña en distintos servicios y tomar el hábito de modificarla cada cierto tiempo.